ゼロトラストとは?IPAやデジタル庁が推進する次世代のセキュリティをわかりやすく解説

「自社は中小企業だからセキュリティ対策は大丈夫だろう」と安心していませんか?実は、サイバー攻撃の約7割は中小企業が標的となっており、ひとたび情報漏洩が起これば事業の継続が困難になるケースも少なくありません。

従来の「社内ネットワークは安全」という考え方ではもはや通用しない時代です。そこで今、IPAやデジタル庁が推進しているのは「ゼロトラスト」という次世代のセキュリティモデルです。

この記事では、このゼロトラストの考え方やメリットを中小企業にもわかりやすく解説します。

また、情報漏洩の具体的な原因と対策についてさらに詳しく学びたい方は、ぜひこちらの資料もご活用ください。

目次

ゼロトラストとは?中小企業こそ「小さく」始めるべき、セキュリティの新常識

ゼロトラストは、「何も信用しない」という言葉で表現されがちですが、その本質は「常にすべてのものを検証する(Trust No One, Always Verify)」という考え方にあります。

これは、社内ネットワークだから安全、というような従来の境界型防御の考え方を根本から見直し、あらゆるアクセス要求を信用せずに、その都度厳格な認証と認可をおこなうセキュリティモデルです。

「何も信頼しない」が基本!ゼロトラストセキュリティの概念をわかりやすく解説

ゼロトラストとは、「何も信用せず、常に検証する」という考え方に基づくセキュリティモデルです。従来の「社内は安全、社外は危険」という境界線の考え方をなくし、社内外を問わずすべてのアクセスを危険なものとみなします。

ちょうど空港の保安検査場のように、リソースにアクセスするたびに、利用者や端末が本当に安全かを確認することで、情報資産を保護するのが特徴です。

なぜ今ゼロトラストが必要なのか?従来の境界型セキュリティとの違いとは

ゼロトラストが必要とされる最大の理由は、働き方とIT環境が大きく変化し、従来のセキュリティ対策では守りきれなくなったためです。

かつて、企業のデータやシステムは社内のサーバにあり、社員はオフィスに出社して仕事をするのが当たり前でした。

このため、「社内は安全、社外は危険」という前提に立ち、社内と社外の境界線をファイアウォールなどで固める「境界型セキュリティ」が有効でした。

しかし現在では、以下のような状況です。

- クラウドサービス(SaaS, IaaSなど)の利用が当たり前になり、企業のデータは社外にも存在する

- テレワークが普及し、社員は自宅やカフェなど社外から仕事をする

- PC、スマートフォン、タブレットなど、利用する端末も多様化している

もはや「社内と社外」という明確な境界線はなくなりました。そこで登場したのが、ゼロトラストなのです。

両者の違いをまとめると、以下のようになります。

| 比較項目 | 境界型セキュリティ (従来) | ゼロトラスト (現在) |

| 考え方の前提 | 性善説 (社内は安全) | 性悪説 (すべてを疑う) |

| 守る対象 | ネットワークの境界 | データ、アプリ、IDなどリソースそのもの |

| 信頼の基準 | ネットワークの場所 (社内か社外か) | ID、デバイス、場所、振る舞いなど多数の要素 |

| 主な対策 | ファイアウォール、VPN、プロキシ | IDaaS、EDR、CASBなど複数の要素を組み合わせる |

| 適した環境 | 主に社内ネットワークで完結する環境 | クラウド活用、テレワークが中心の現代の環境 |

| 弱点 | 一度侵入されると、内部で被害が広がりやすい | 適切なポリシー設計・運用が必要 |

ゼロトラストの仕組みとは?IPAが提唱する「7つの要件」を読み解く

ゼロトラストの考え方を実現するためには、IPAが提唱する「7つの要件」に基づいたセキュリティ・アーキテクチャの構築が不可欠です。

ここでは、次世代の標準となるゼロトラスト・アーキテクチャの仕組みと、その根幹となる各要件をわかりやすく解説します。

ゼロトラストネットワークの実現に欠かせない7つの要件(考え方)とは?

以下に、米国国立標準技術研究所(NIST)が発行したガイドライン「SP800-207」に記載されている、ゼロトラスト・アーキテクチャ7つの基本原則を解説します。

| No. | 基本的な考え方 | 解説 |

| 1 | すべてのデータソースとコンピューティングサービスをリソースとみなす | 従来のサーバやPCだけでなく、クラウドサービス(SaaS)、IoT機器、個人所有のデバイス(BYOD)など、企業のデータにアクセスする可能性のあるすべてのものを管理・保護の対象とする |

| 2 | ネットワークの場所に関係なく、すべての通信を保護する | 「社内は安全、社外は危険」という区別をせず、社内ネットワークからのアクセスであっても、社外からのアクセスと同様に危険性を想定し、すべての通信を暗号化するなどの方法で保護する |

| 3 | 企業リソースへのアクセスをセッション単位で付与する | ログイン後も、リソースにアクセスする要求ごと(セッションごと)に認証と認可をおこない、その時々に必要な最小限の権限のみを与える |

| 4 | アクセスは動的なポリシーにより決定する | アクセスを許可するかどうかを、ユーザー情報だけでなく、使用デバイスの状態、場所、時間、普段と違う不審な振る舞いがないかといったさまざまな情報を組み合わせて動的に判断する |

| 5 | すべての資産の整合性とセキュリティ動作を監視・測定する | 企業が管理するPCやサーバなどの資産が、セキュリティ上健全な状態にあるかを常に監視し、健全でないと判断された資産からのアクセスは制限または拒否する |

| 6 | すべてのリソースの認証と認可を厳格に実施する | リソースへのアクセス前には、多要素認証(MFA)などを用いて「本当に本人か(認証)」を確認し、アクセスが許可された後も「その操作をおこなう権限があるか(認可)」を継続的に検証する |

| 7 | 収集した情報をセキュリティ体制の改善に利用する | アクセスログや通信の状況といったさまざまな情報を可能な限り収集・分析し、その結果をセキュリティポリシーの見直しに活かすことで、セキュリティレベルを継続的に向上させていく |

このように多角的な情報から信頼度を評価し、常に「確認作業」をおこなうことで、「すべてを信用しない」というゼロトラストの理念を実現します。

参考)IPA「ゼロトラスト導入指南書」p.8~10

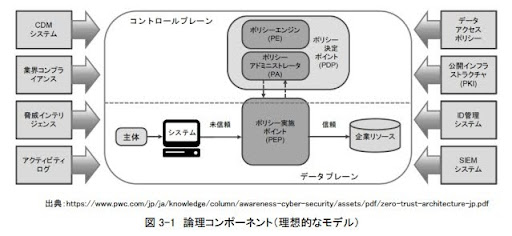

具体例で理解するゼロトラストの仕組み:認証強化とアクセス制御

出典)IPA「ゼロトラスト導入指南書」p.16

例えば、営業担当者が外出先から会社の顧客管理システムにアクセスする場面を考えてみます。

従来のVPN接続では、一度社内ネットワークに入れば多くの情報にアクセスできてしまいました。しかしゼロトラストでは、まず多要素認証(MFA)で本人確認を厳格におこない、さらに会社が許可した安全な端末からのみアクセスを許可します。

認証後も油断はできません。アクセス権限を最小限に絞って、その営業担当者が必要とする担当顧客のデータにしかアクセスできないように制御します。

このように誰が、どの端末で、何にアクセスするのかを毎回検証・制限することで、万が一IDが漏えいしても、被害を最小限に食い止められるのです。

参考記事:情報セキュリティの3要素とは?中小企業が気を付けるべきことも解説

中小企業がゼロトラストを導入するメリット・デメリット

ゼロトラストは、働き方の多様化に対応し、セキュリティレベルを飛躍的に向上させます。場所を問わずに安全なアクセスを実現できるため、生産性向上にもつながるのです。

しかし、導入にはコストや運用面の課題も存在します。メリットとデメリットを正しく理解し、自社に最適な導入計画を立てることが、中小企業にとっての成功の鍵となります。

セキュリティ強化だけじゃない!ゼロトラスト導入の具体的なメリット

「ゼロトラストは大企業向けの高度な対策」と思われがちですが、実際にはセキュリティリソース(人材・予算・時間)に限りがある中小企業にこそ、多くのメリットがあります。

- 少ない手間でセキュリティレベルを向上できる

専任のセキュリティ担当者を置くのが難しい中小企業にとって、複雑なセキュリティ機器の管理は大きな負担です。

ゼロトラスト関連のサービスはクラウドで提供されることが多く、自社でサーバを持つ必要がなく、専門知識がなくても運用しやすいのが特長です。ポリシーを設定すれば、アクセス制御を自動化でき、管理の手間を大幅に削減できます。 - コストを抑えながら安全なテレワークを実現できる

テレワークのために高価なVPN機器を導入・増強するのはコストがかかりますが、ゼロトラストであれば、社員がどこにいても、オフィスにいる時と同じセキュリティポリシーを適用できるのです。

クラウドサービスを利用すれば、初期投資を抑え、月額費用で利用を開始できるため、コスト効率に優れています。 - サプライチェーン攻撃への有効な対策になる

近年、セキュリティ対策が強固な大企業を直接狙うのではなく、取引先の中小企業を踏み台にする「サプライチェーン攻撃」が増加しています。

しかし、ゼロトラストは、たとえ社内ネットワークに侵入されても、データやサーバへのアクセスをその都度検証するため、被害の拡大を最小限に食い止められます。これは、自社を守るだけでなく、取引先からの信頼を維持するためにも非常に重要です。 - 必要なところからスモールスタートできる

ゼロトラストは、一度にすべての仕組みを導入する必要はありません。「まずはID管理と多要素認証から」「次は特定のクラウドサービスへのアクセス管理から」というように、自社の課題にて段階的に導入していくことが可能です。

導入前に必ず確認!ゼロトラストのデメリットと注意点

ゼロトラスト導入はメリットが大きい一方、中小企業が注意すべき点もあります。

既存のシステム構成を大幅に見直す必要があり、初期コストや専門知識を持つ人材の確保が課題となりがちです。また、認証を強化しすぎると、利便性が損なわれ、従業員の業務効率が低下する可能性も考慮しなければなりません。

導入を成功させるための注意点は以下のとおりです。

- スモールスタートを意識する

まずは特定の部署やシステムから試験的に導入し、効果を検証しながら範囲を拡大していきます。 - 従業員への丁寧な説明

なぜ新しい仕組みが必要なのかを周知し、協力体制を築くことが大切です。

何から始める?中小企業におすすめのゼロトラスト導入ステップ

「ゼロトラスト」と聞くと、何から手をつければ良いのかわからない、と感じる中小企業の担当者様も多いでしょう。しかし、すべてを一度に完璧におこなう必要はありません。

ここでは、限られたリソースの中でも実現可能な、現実的な5つのステップに分けて導入の進め方を解説します。

【ステップ1】現状を把握する

どの部署が、どのような重要情報を、どこに保管しているのかを洗い出します。さらに、誰が、どこから、どのようにその情報へアクセスしているのかを整理します。

この現状把握が、効果的なセキュリティ計画を立てるための土台となるのです。

【ステップ2】優先順位を決める

ステップ1で洗い出した情報資産のうち、万が一漏洩した際に事業への影響が大きいものは何かを考え、守るべき優先順位を決定します。

すべてを一度に最高レベルで守るのは現実的ではありません。例えば、「最重要である顧客情報データベースへのアクセス」や「経理システムの利用」など、リスクが高い領域から優先的に対策を講じることで、コストを抑えながら効果的にセキュリティを強化できます。

【ステップ3】ID管理の強化と多要素認証(MFA)の導入

ゼロトラストの根幹は「アクセスのたびに本人確認を徹底する」ことです。その第一歩として、IDとパスワードだけに頼らない「多要素認証(MFA)」の導入が極めて有効です。

スマートフォンアプリやSMS認証などを組み合わせることで、万が一パスワードが漏洩しても、第三者による不正アクセスを大幅に防げます。

【ステップ4】端末の安全を確保する

本人確認が正しくても、使用しているパソコンやスマートフォンがウイルスに感染していては意味がありません。

ゼロトラストでは、「誰が」だけでなく「どの端末から」アクセスしているかも検証します。

アンチウイルスソフトが最新であるか、不審な挙動がないかなどをチェックする仕組み(EDRなど)を導入し、会社の情報にアクセスする端末が安全であると確認できる体制を整えます。

【ステップ5】継続的に見直す

ゼロトラストは一度導入したら終わり、というものではありません。ビジネスの状況や新しいサイバー攻撃の手法は常に変化します。

そのため、アクセスログを定期的に監視して不審な点がないかを確認したり、従業員の入退社にてアクセス権限を更新したりと、継続的な運用と見直しが不可欠です。

小さな改善を続けることが、長期的に安全な環境を維持する鍵となります。

まとめ

これまで見てきたように、ゼロトラストは「誰も信用しない」ことを前提に、すべての通信やアクセスを厳格に検証するセキュリティ対策です。

社内・社外の境界をなくし、ユーザー、デバイス、データへのアクセスを常時監視することで、巧妙なサイバー攻撃や内部不正にも対応できます。

中小企業こそ、この新しい考え方を取り入れることで、従来の脆弱性診断では見つけにくい潜在的なリスクにも備え、強固なセキュリティ基盤を構築できるのです。

マモリノジダイとは

マモリノジダイとは

会員登録

会員登録