【中小企業向け】フィッシング詐欺とは?手口・事例・対策・補償までわかりやすく解説

サイバー攻撃が日常的にニュースで取り上げられる今、企業規模にかかわらず「フィッシング詐欺」は身近なリスクです。実際に、メールやSMSで偽のリンクを送ってくる巧妙な手口により、中小企業が顧客情報や社内アカウントを不正に奪われるケースも後を絶ちません。

この記事では、フィッシング詐欺の仕組みや代表的な手口、実際の被害事例に加え、中小企業が取るべき対策や、万が一の被害時に備えた対応フローなどをまとめました。

また以下の資料ではフィッシング詐欺と同様にセキュリティ観点で重要な「情報漏洩」に関しての対策マニュアルを整理しています。中小企業の経営者、情報システム部などの方は、ぜひ参考にしてください。

目次

フィッシング詐欺とは?目的と仕組みは?

フィッシング詐欺とは、実在する企業や公的機関を装ってメールやSMSを送り、受信者を偽サイトへ誘導するタイプの詐欺です。ID・パスワード・クレジットカード情報などの「個人情報」や「企業の機密情報」を不正に取得します。

中小企業では、こうしたメールを受け取った従業員がうっかりログイン情報を入力してしまい、業務用アカウントが乗っ取られる被害が代表的です。攻撃者の目的は情報の取得にとどまらず、その情報を使った不正送金や二次被害にまで及ぶケースもあります。

被害を防ぐには、なりすましの見分け方や詐欺の仕組みを組織全体で理解することが重要です。

参考)総務省「フィッシング詐欺とは?」

他の詐欺(スパム・マルウェアなど)との違い

フィッシング詐欺は、他のサイバー攻撃と比べて「人を騙して自ら情報を入力させる」点に特徴があります。以下の表に、代表的なサイバー攻撃との違いをまとめました。

| 詐欺・攻撃の種類 | 主な目的 | 手口の特徴 | 被害の例 |

| フィッシング詐欺 | 情報の窃取・不正ログイン | 本物そっくりの偽サイトに誘導し、自ら情報を入力させる | アカウント乗っ取り/顧客情報漏えい |

| スパムメール | 広告・誘導目的 | 大量送信される迷惑メールで、直接的な被害は少ない | 不要メールの蓄積/業務の妨げ |

| マルウェア(ウイルス) | データ破壊・盗聴・感染拡大 | 添付ファイルやソフトにウイルスを仕込み、開くと自動感染 | PCの動作不良/情報漏えい/業務停止 |

| ビジネスメール詐欺(BEC) | 金銭詐取 | 経営者や取引先になりすまし、偽の送金指示を出す | 不正送金/財務リスクの顕在化 |

このように、フィッシング詐欺は「信頼できそうな外観」を装い、あくまで“相手に情報を入力させる”点に巧妙さがあります。

中小企業にとっては、メールやSMSの「見た目」で油断した従業員が被害のきっかけとなるケースが多いことが特徴です。他のサイバー攻撃以上に“人の行動”に依存するリスクとなります。

被害の現状と増加傾向

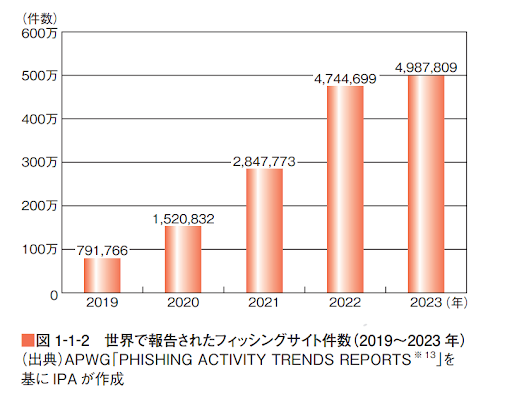

独立行政法人・情報処理推進機構(IPA)の報告によれば、フィッシングサイトに関する届出件数はここ数年で急増している状況です。2023年に報告されたフィッシングメールに基づき特定された固有のフィッシングサイトの総数は約499万件と過去最大でした。

出典)独立行政法人・情報処理推進機構「情報セキュリティ白書2024」

背景には、クラウドサービスやネットバンキングの普及、業務のデジタル化により「企業が守るべきID・パスワードの量」が増えている点があります。また、セキュリティ体制が脆弱な中小企業を狙った標的型攻撃(スピアフィッシング)も増えており、従業員の知識不足が被害拡大の要因です。

フィッシング詐欺の代表的な手口

フィッシング詐欺の手口は年々巧妙化しており、メールやSMSだけでなく、アプリや音声通話、QRコードなど手段は多様化しています。

ここでは代表的な4つの手口を整理しました。

参考記事:中小企業のクラウドセキュリティ対策まとめ!|認証からサービス比較まで徹底解説

メールによる誘導

最も典型的なのが、メールを使ったフィッシングです。実在する企業(銀行・ECサイト・クラウドサービスなど)を装ったメールを送りつけ、文中のリンクをクリックさせて偽のログインページへ誘導します。

中小企業でよくあるのは、会計ソフトやクラウドサービスの「アカウント異常通知」を装ったメールです。「不審なログインが確認されました」「アカウントが停止されました」など、不安を煽る文言で即時対応を迫ってくるのが特徴です。

メールのドメインや本文中のリンク先URLが微妙に違う(例:@amaz0n.com)などの違和感に気づけるかがカギですが、日常業務で慌ただしい中では見落としがちです。ITに不慣れな社員が受信した場合は特に注意が必要です。

SMS(ショートメール)による誘導

スマートフォンの普及により、SMSを使ったフィッシング(いわゆるスミッシング)も増加しています。「宅配業者からの不在通知」や「料金未納の督促」を装って、偽サイトに誘導するのが主な手口です。

中小企業でも、従業員が業務用スマホでSMSを受信し、そのまま対応してしまうケースが問題となっています。特に営業職や外出の多い職種では、個人端末と業務端末の使い分けが曖昧になりやすく、注意が必要です。

SMSは送信元情報が偽装されやすいため、「公式っぽい表示名でも安心しない」ことを社内周知することが重要です。

ウイルス感染・偽アプリ経由

最近では、フィッシングを起点としてマルウェア感染へ誘導する高度な手口も見られます。よくあるケースはメールに添付されたPDFやWordファイルを開き、情報を盗むマルウェアが裏で動き出すものです。

また、スマートフォン向けに配布される偽の業務アプリ(例:配送管理・勤怠入力ツールなど)をインストールさせ、端末内部の情報を抜き取る例もあります。

これらの手口は、一見すると業務と無関係なスパムと違い、業務フローに自然に入り込む仕様です。そのため、対策としては「不審なファイルは開かない」「正規アプリのみインストールする」という社内ポリシーの徹底が求められます。

音声通話(ボイスフィッシング)やQRコード詐欺

「ボイスフィッシング(Vishing)」は、電話を使って情報を聞き出す詐欺手法です。攻撃者は公的機関や銀行、サポートセンターの職員を装い、「不正利用があったので本人確認を」といった理由で、口頭でカード番号や暗証番号を聞き出そうとします。

また、近年で特に注意したいのはQRコードを悪用したフィッシングです。たとえば、店頭の掲示や営業メールに記載されたQRコードを読み取ると、偽サイトへ誘導されてしまいます。

これらの手口は、視覚的な違和感が少なく、従業員が“確認の電話だ”と思い込んで応じてしまうことが多いことが特徴です。社内での「情報を求める連絡には即答しない」というルール整備をしましょう。

フィッシング詐欺の実例と被害内容

フィッシング詐欺の脅威は、単なる「理論上のリスク」ではありません。実際に日本国内でも多数の被害が報告されており、企業や自治体、一般ユーザーを問わず、あらゆる層がターゲットになっています。

このセクションでは、フィッシング対策協議会が公表している日本国内の事例から、実際に報告された被害内容を紹介しましょう。

宝くじ公式サイトをかたるフィッシング

2025年10月、宝くじ公式サイトを装ったフィッシングの報告が確認されました。件名には「ジャンボ宝くじ22枚を無料でお試し」といった文言が並び、あたかも正規のキャンペーン通知のように装われています。

偽のサイトでは、メールアドレスやパスワード、クレジットカード情報(カード番号、有効期限、セキュリティコードなど)の入力が求められました。

この事例では、「魅力的なキャンペーン」「無料」「限定」といった言葉で注意をそらす典型的な手法が使われています。本物らしく見えても、リンク先への誘導ではなく、公式サイトはブックマークなど安全な経路でアクセスする習慣を社内で徹底しましょう。

国税庁をかたるフィッシング

過去には、国の機関である国税庁をかたり、法人・個人双方をターゲットにしたフィッシング報告がありました。

偽サイトでは、クレジットカード情報、メールアドレス、電話番号などの個人情報入力を要求。さらに、Vプリカのコード入力やチケット写真のアップロードを求めるケースもあったと報告されています。

特に中小企業では、「法人の申告」「税務関連の連絡」を想起させる文面に従業員が反応しやすく、社内の会計部門や経理担当者が標的になりやすいことがリスクです。

また、スマートフォンでアクセスさせ、同時に不正アプリのインストールを促すケースもあります。そのため、業務端末の管理ルールを明確にすることが重要です。

Appleをかたるフィッシング

Appleをかたるフィッシング報告も確認されています。

たとえば2024年1月22日の報告では、「アカウント認証に関する重要なお知らせ」といった件名でメールが送られ、リンク先ではAppleID・パスワード、クレジットカード情報、認証コードなどの入力を促す偽サイトへ誘導される事例がありました。

このような「身近で信頼されやすいブランド」を使ったフィッシングは、中小企業でも注意が必要です。特に、従業員のスマホやタブレットが業務に紐づいていたり、クラウドサービスでAppleアカウントを使っていたりする場合、企業の認証情報を流出させる入口になり得ます。

フィッシング詐欺の見分け方・チェックポイント

フィッシング詐欺の厄介な点は、その多くが一見「本物そっくり」に見えることです。

ここでは、特にメールやSMSを受信した際に確認すべき「典型的な特徴」を整理します。社内のセキュリティ教育やチェックリストにも活用できる実践的な視点でご覧ください。

参考:【中小企業必見】サイバーセキュリティ対策とは?今日からできる強化方法を解説

URLの文字列やリンク先に注意

フィッシングメールの中でもっとも多く見られるのが、一文字違いのURLや見慣れないドメインへの誘導です。

たとえば、「amazon.co.jp」が「amaz0n.co.jp」になっていたり、「rakuten.co.jp」に見せかけた「rakuten-login.jp」など、ぱっと見では判別しづらい巧妙なURLが使われます。

リンクをクリックする前に、マウスオーバーやスマホの長押しで実際のURLを確認する習慣を社内で定着させましょう。

日本語の不自然さ・誤字

フィッシングメールには、機械翻訳による不自然な日本語表現や不審な誤字脱字が含まれていることがあります。例えば、「このリンクににアクセスしてください」「あなたのアカウントはご利用できなくなる」など、文法的に違和感のある文言が典型例です。

これは海外からの攻撃であるケースが多いことが特徴になります。日本語に不慣れなままテンプレート化された文面が使われるためです。

誤字脱字のあるメールは基本的に公式の案内ではないと認識させましょう。

不安を煽る文言・緊急性の演出

「本日中に対応が必要です」「アカウントが停止されます」「セキュリティ違反を確認しました」など、受信者に強い不安や焦りを与える文言も、詐欺の特徴です。

これは、冷静な判断を奪うための典型的な手口であり、従業員が慌ててリンクを開き、個人情報や認証情報を入力してしまう流れを狙っています。

特に中小企業では、情報セキュリティ部門が専任でないことも多く、こうしたメールに反応してしまうことがリスクです。緊急性を強調するメールほど、いったん立ち止まって確認する仕組みを社内に持たせましょう。

ログインや個人情報入力を求めるポップアップ

フィッシング詐欺の中には、リンク先のサイトでポップアップウィンドウを使い、ログイン情報やクレジットカード番号を入力させるものもあります。デザインは本物そっくりで、見慣れた企業ロゴやカラースキームを使って信頼感を演出することが特徴です。

特にクラウドサービスやオンラインバンキングの偽サイトでは、「セッションの有効期限が切れました」「再ログインしてください」といった案内を表示し、利用者の“習慣”につけ込んで情報を盗む仕組みが多く見られます。

本来、企業からの通知であれば、ポップアップではなくアプリ内やメール本文中の通知が使われることが一般的です。ポップアップ入力のある画面に遭遇したら、まず本物かどうかを別経路(公式アプリやブックマーク)から確認する癖をつけましょう。

中小企業が取るべきフィッシング詐欺対策

フィッシング詐欺は、個人の注意だけで完全に防げるものではありません。組織として「そもそも騙されない仕組み」を整えることが重要です。

特に中小企業では、専任のセキュリティ担当者が不在なケースも多く、システム面・教育面の両輪でリスクを下げるアプローチが求められます。

ここでは、リソースが限られていても実践可能な5つの基本対策をまとめました。すぐに実行に移せる施策から、社内全体の体制構築につながる運用まで、実務的な視点で整理しています。

セキュリティソフト・UTMの導入

まず基礎となるのが、メール・Webアクセス・USB経由のマルウェア感染を防ぐセキュリティソフトの導入です。エンドポイント(PCやスマホ)への保護はもちろん、ネットワーク単位での防御を強化できるUTM(統合脅威管理)も有効といえます。

UTMを導入すれば、フィッシングサイトへのアクセスそのものを遮断したり、怪しいメールをフィルタでブロックしたりといった防御が自動で行えることが魅力です。

月額数千円~導入可能なクラウド型サービスもあるため、情報システム担当がいない中小企業でも、ベンダーのサポートを受けつつ対策が進められます。

メール認証(SPF/DKIM/DMARC)設定の確認

メールを使ったフィッシング詐欺の多くは、「なりすまし」によって信頼を得ようとします。実在する企業や担当者名を使ってメールを送ることで、受信者に“本物っぽさ”を演出する手口です。

こうしたなりすましを技術的に防ぐには、自社ドメインのメールにSPF・DKIM・DMARCという3つの認証設定を行うことが基本となります。以下は、それぞれの役割と違いをまとめた表です。

| 認証方式 | 概要 | 主な目的 | 中小企業でのポイント |

| SPF(SenderPolicyFramework) | 自社のドメインから「どのサーバがメール送信してよいか」を宣言する | 第三者による送信なりすましの防止 | メールサーバを変更した際などに再設定が必要 |

| DKIM(DomainKeysIdentifiedMail) | 送信メールに電子署名を付与し、受信側が改ざんされていないか確認できる | メールの真正性・信頼性の保証 | メールの内容を一部でも書き換えると検証失敗となる |

| DMARC(Domain-basedMessageAuthentication,ReportingandConformance) | SPFとDKIMの検証結果に基づいて「どう扱うか」を指定できる(例:受信拒否) | 不正メールのブロック・なりすまし対策の最終防衛 | SPF/DKIMの設定が正しくないと機能しない |

これらは主にDNS(ドメインネームシステム)にレコードを追加することで設定します。Webメールサービス(GoogleWorkspaceやMicrosoft365など)を使っている場合は、各ベンダーが提供するマニュアルに沿って設定すれば、基本的な保護は可能です。

社員向けの定期的な教育・疑似訓練の実施

どれだけ技術的な対策を施しても、最終的な突破口は「人の判断ミス」であるケースがほとんどといえます。そのため、社員一人ひとりがフィッシング詐欺を見抜く力を身につけることが非常に重要です。

不安な企業は「疑似フィッシングメール訓練」を実践しましょう。これは実際のメールとよく似た訓練用メールを社内に送り、誰が開いたかをログで確認する取り組みです。

失敗を責めるのではなく、「なぜ引っかかったのか」「どう見分ければよかったのか」を学ぶ教育機会にすることで、日常業務でのリスク感度を高めることができます。

参考:情報セキュリティ教育とは何か?役立つ資料・教育方法・コンテンツ例を紹介

外部のセキュリティベンダーと連携した監視体制

自社で24時間体制の監視や脅威インテリジェンスの収集を行うのは現実的ではありません。そこで有効なのが、外部のセキュリティベンダーとの連携によるSOC(セキュリティ運用センター)機能の一部委託です。

中小企業向けに、「月額数万円〜ログ監視や脅威通知を代行してくれるサービス」も存在しており、インシデントが起きた際には初動対応のアドバイスまで受けられる場合もあります。

リソースが限られていても、“外部の目”を加えることで安心感と対応力を確保することが可能です。

「開封・クリックログ」の社内チェック運用

メールの開封・リンククリックなどの操作履歴(ログ)を定期的に確認することで、不審な動きを早期に察知する運用も効果的だといえます。

たとえば「社員が業務外の時間に怪しいリンクをクリックしている」「複数人が同じ偽メールを開封している」などの兆候を掴むことが可能です。

GoogleWorkspaceやMicrosoft365などを利用していれば、管理者画面からある程度の操作履歴を確認できます。また、ログ監視ツールを導入することで、アラート通知を自動化することも可能です。

日々の業務に支障をきたさず、自然なかたちで監視と注意喚起を組み込むことが、無理のない対策になります。

フィッシング被害は補償される?中小企業が知っておくべきポイント

どれだけ対策を講じていても、フィッシング詐欺の被害を完全に防ぐことは難しいのが現実です。被害に遭った際、「費用は誰が負担するのか」「保険でどこまでカバーされるのか」は企業として押さえておくべき重要なポイントです。

ここでは、クレジットカードやネットバンキングの補償ルール、企業向けのサイバー保険のカバー範囲、社内での費用負担の線引きについて、実務的な観点から整理します。

クレジットカード・ネットバンキングの補償

従業員がフィッシング詐欺によりカード情報や口座情報を盗まれた場合、カード会社や金融機関が不正利用分を補償してくれるケースがあります。ただし、すべてのケースが無条件で補償されるわけではなく、以下のような条件が適用されるのが一般的です。

- 被害発覚後すぐに連絡・停止措置を行っていること

- パスワード管理やウイルス対策など、基本的なセキュリティ措置を怠っていないこと

- 従業員による「故意」や「重大な過失」がないこと

たとえば、見知らぬ相手にパスワードを教えた、セキュリティ警告を無視して偽サイトに入力したなどが「重大な過失」とみなされる場合、補償の対象外になることもあります。企業としては、被害時の連絡体制を整えると同時に、従業員教育を通じて「補償される前提にしない」リスク意識が必要です。

企業向けサイバー保険・情報漏えい保険のカバー範囲

万が一のサイバー被害に備えて、企業向けの「サイバー保険」「情報漏えい保険」に加入しておくことも有効です。中小企業向けの保険でも、以下のような費用が補償対象になるケースがあります。

| 補償内容 | 概要例 |

| 情報漏えい対応費用 | 調査・報告・顧客通知にかかる費用 |

| 第三者への損害賠償 | 被害者や取引先からの請求に対する賠償金 |

| 広報対応費用 | 信用回復のための公告・謝罪文掲載など |

| フォレンジック調査費用 | 原因調査や被害範囲特定の専門調査費 |

保険商品によって補償範囲や条件は大きく異なるため、社内のリスクシナリオをもとに適切な内容を選ぶことがポイントです。保険代理店や外部コンサルに相談し、契約前に「どのような被害に対応しているか」を明確にしておきましょう。

社内で決めておくべき「社内補償・費用負担」の線引き

実際に被害が発生した場合、企業として明確にしておくべきなのが「どこまでを会社負担にするか」という線引きです。特に以下のようなケースは、事前の社内ルールがないと混乱を招きます。

| 問題となるケース | 対策 |

| 従業員が被害者となり、自分名義のクレジットカードが不正利用された | カード再発行費用や個人への補償を会社がどこまでカバーするか |

| 従業員の誤送信などにより、会社が加害者となってしまった | 取引先への損害賠償やお詫び対応の費用をどう処理するか |

企業の信頼や従業員の安心感を守るためにも、就業規則や情報セキュリティポリシーの中で、費用負担の範囲・判断基準を定めておくことが重要です。対応基準を明文化することで、いざというときの対応スピードと納得感を高められます。

フィッシング詐欺に遭ったときの企業対応フロー

万全な対策を講じていても、フィッシング詐欺を完全に防ぐことは困難です。特に中小企業では、セキュリティ専任者が不在のことも多く、被害が発覚した後に「どう動くか」でリスクの広がりが大きく変わります。

このセクションでは、被害に気づいた直後から行うべき初動対応から、社外への報告、影響範囲の調査、再発防止策の整備まで、中小企業でも現実的に取り組める実践的なフローを紹介しましょう。

被害に気づいた直後に行うべきこと(初動対応)

被害に気づいたら、まずは被害を最小限に抑えるための即時対応が必要です。具体的には、該当するアカウントのパスワード変更、関連するクラウドサービスからのログアウト、メールの転送停止などを行いましょう。

被害社員の端末が感染している可能性がある場合は、ネットワークから切断したうえで、PC操作を止め、ログを保全すべきだといえます。

重要なのは、「上司や管理部門にすぐ報告させる文化」と「初動の対応フローをマニュアル化しておくこと」です。初動が遅れると、被害が拡大しやすくなります。

関係各所(金融機関・取引先)への連絡と報告

詐欺被害により社内の決済情報や取引先情報が流出していた場合、関係機関への迅速な連絡・報告が不可欠です。

たとえば、クレジットカード情報が盗まれた場合はカード会社に即時停止を依頼し、銀行口座が不正にアクセスされた可能性がある場合は金融機関に相談しましょう。

また、万が一メール乗っ取りやなりすましがあった場合には、取引先に向けて「不審なメールが届いていないか」の注意喚起を行うことも信頼維持の観点で重要です。

報告内容は事実ベースに留め、「対策を進めていること」「問い合わせ窓口の明示」などもセットにして伝えるのが望まれます。

警察(サイバー犯罪窓口)やIPAへの相談

被害が確認された場合は、都道府県警察のサイバー犯罪相談窓口や、IPA(情報処理推進機構)の窓口に相談・届出を行うことも検討しましょう。これにより、他の企業と類似する攻撃パターンの照合や、捜査機関による対応が進む可能性があります。

警察に通報することで被害の証明がしやすくなることがメリットです。保険会社やクレジットカード会社への補償申請時の根拠資料にもなる場合があります。

中小企業の場合でも、「被害規模が小さいから相談しづらい」とは思わず、専門機関の力を借りる姿勢を持つことが重要です。

内部ログ調査と影響範囲の特定

被害が起きた際にまず確認すべきは、どの端末・アカウント・システムにアクセスがあったのか、ログを使って事実を把握することです。クラウドサービスであれば、管理者画面からアクセス履歴やIPアドレス、ログイン時刻などを確認できます。

影響範囲を誤って狭く見積もると、被害の取りこぼしが発生することがリスクです。逆に、対象を広く取りすぎると、業務全体に無駄な混乱を招くことになります。

可能であれば外部のセキュリティベンダーと連携し、技術的な支援を受けながら調査を行うのが理想的です。

再発防止策の社内展開とマニュアル更新

被害が発生したら、そこで終わらせるのではなく「なぜ起きたか」「どうすれば防げたか」を社内で共有しましょう。それが再発防止の第一歩です。

調査結果をもとに、社内マニュアルや対応フローの見直しを行い、教育資料や研修に反映させましょう。

また、失敗や報告を責めない「オープンな風土」を作ることも重要です。「報告しづらい雰囲気」があると、次の被害が隠れたまま拡大してしまう恐れがあります。

可能な限り具体的に文書化し、再発防止策としての社内共有から運用への落とし込みまで行いましょう。これにより、中小企業でも実行可能な継続的セキュリティ対策につながります。

まとめ

フィッシング詐欺は、巧妙な手口で企業や個人の情報を盗み取るサイバー攻撃の代表格です。中小企業にとっては、「うちは狙われない」という油断が最大のリスクとなり得ます。

重要なのは、フィッシング詐欺のような脅威に対して、「起きてから対処する」のではなく「起きる前提で備える」という意識を社内全体で共有することです。

“守り”の強化は、事業を持続的に伸ばしていくための“攻め”と同じくらい価値ある投資となります。今日からできる対策を一つずつ始めることが、将来のリスクを確実に減らしてくれるはずです。

マモリノジダイとは

マモリノジダイとは

会員登録

会員登録